Trường hợp sử dụng

- Các nhân sự Dev Team cần được truy cập vào máy chủ git để thực hiện

git pull/clone/pushtrong khi các nhân sự khác không được phép truy cập máy chủ này. - Một số thành viên SRE Team được SSH/RDP vào một máy chủ cụ thể, nhưng bạn không cho phép điều này với các nhân sự khác.

- Bạn có một số trang web nội bộ, và không muốn người ngoài công ty có thể truy cập được nó.

- Không cần mất thời gian thiết lập cấu hình VPN truyền thống phức tạp, giúp truy cập mạng nội bộ nhanh chóng và giảm thời gian nghẽn tại server tập trung.

Tổng quan

Passport là một tính năng quan trọng trong CyStack Endpoint giúp bảo vệ mạng nội bộ và các thiết bị đầu cuối bằng cách sử dụng mô hình Zero Trust Network Access (ZTNA). Passport tận dụng sức mạnh của Tailscale — một mạng riêng ảo (VPN) dựa trên WireGuard — để đảm bảo kết nối an toàn, mã hóa đầu-cuối và kiểm soát truy cập chặt chẽ giữa các thiết bị trong hệ thống. Passport giúp doanh nghiệp:- Kết nối an toàn các thiết bị (endpoint) với nhau qua mạng riêng tư.

- Xác thực mạnh mẽ bằng danh tính thiết bị và người dùng.

- Áp dụng chính sách kiểm soát truy cập linh hoạt.

- Giám sát và ghi nhận toàn bộ hoạt động mạng.

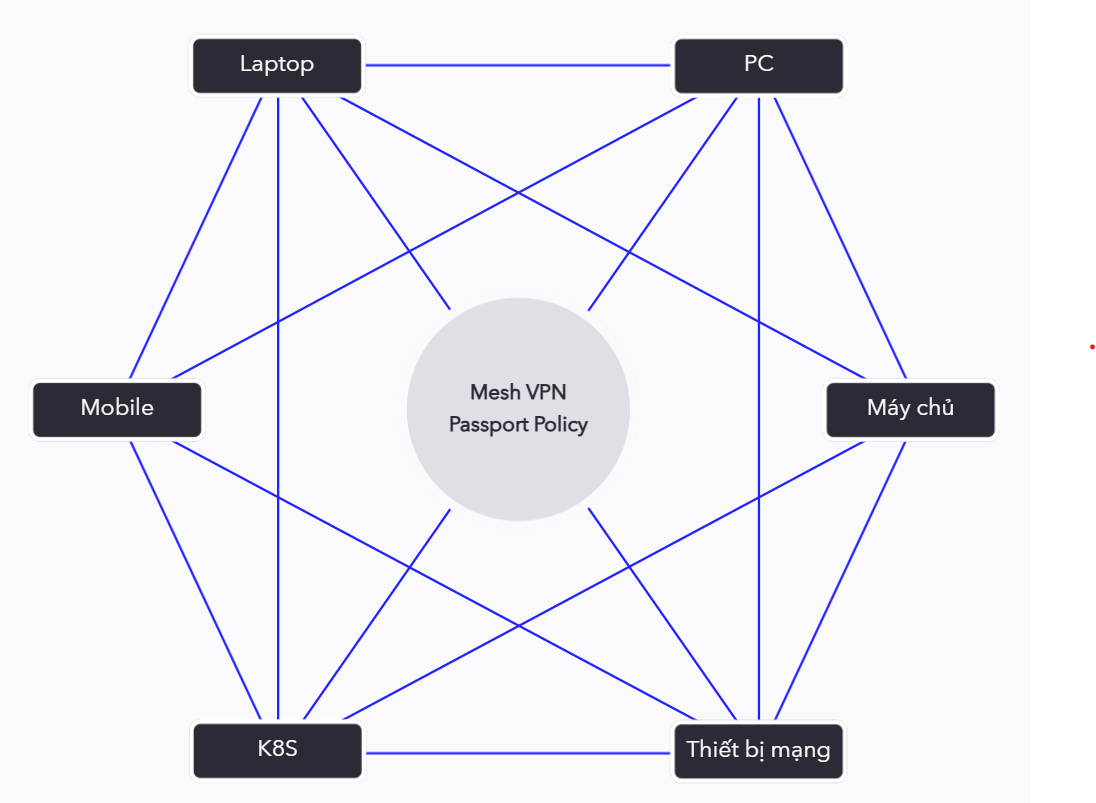

Kiến trúc giải pháp

1. Thiết bị Endpoint

- Laptop, điện thoại, server, hoặc bất kỳ thiết bị nào cần bảo vệ và quản lý.

- Cài đặt CyStack Endpoint, tự động tham gia vào mạng riêng Passport.

- Xác thực người dùng qua Identity Provider (Google Workspace, Microsoft Entra ID, Okta, v.v.)

2. Tailscale Control Plane

- Là dịch vụ quản lý trung tâm (SaaS) của Passport.

- Không truyền dữ liệu người dùng, chỉ hỗ trợ thiết lập phiên kết nối ngang hàng (peer-to-peer).

- Quản lý:

- Xác thực thiết bị

- Xác thực người dùng

- Phân phối chính sách ACL (Access Control List)

3. Data Plane (Peer-to-Peer Encrypted Mesh VPN)

- Sử dụng WireGuard để mã hóa đầu cuối.

- Dữ liệu chảy trực tiếp giữa các thiết bị mà không qua server trung gian.

- Tận dụng NAT traversal và relay server (DERP) của Tailscale khi cần thiết.

4. Passport Policy Engine

Tầng chính sách riêng của Passport, bổ sung trên Tailscale:- Phân nhóm thiết bị theo vai trò (VD: nhân viên, quản trị viên, server, CI/CD runner).

- Định nghĩa quyền truy cập chi tiết (chặn hoặc cho phép theo service, port, hoặc device).

- Kết hợp với giải pháp SIEM/SOC để ghi nhận log và cảnh báo.

5. Identity Provider (IdP)

- Kết nối với hệ thống xác thực hiện tại của doanh nghiệp.

- Hỗ trợ SSO và xác thực đa yếu tố (MFA).

6. Monitoring & Logging

- Passport tích hợp logging toàn bộ hoạt động của Tailscale network.

- Kết nối với hệ thống giám sát bảo mật (SIEM) để phân tích hành vi và phát hiện sớm xâm nhập.

Định danh và kiểm soát thiết bị theo người dùng

Một trong những năng lực cốt lõi của Passport là khả năng liên kết chặt chẽ giữa người dùng và thiết bị mà họ sở hữu, tạo nền tảng cho chính sách bảo mật theo ngữ cảnh.- Khi thiết bị được đăng ký vào hệ thống Passport, thiết bị sẽ được gán định danh người sở hữu dựa trên quá trình xác thực.

- Passport duy trì bản đồ user-to-machine, giúp biết chính xác mỗi thiết bị thuộc về ai trong tổ chức.

- Chính sách bảo mật được xây dựng trên mối liên kết này:

- Cho phép hoặc hạn chế quyền truy cập không chỉ dựa trên thiết bị, mà còn dựa trên người sở hữu thiết bị đó.

- Ví dụ: Chỉ những thiết bị thuộc sở hữu của nhóm Finance mới có quyền truy cập vào hệ thống kế toán nội bộ.

- Khi quyền sở hữu thiết bị thay đổi hoặc người dùng bị thu hồi quyền truy cập, chính sách cũng được cập nhật tương ứng, giảm thiểu rủi ro và tăng cường kiểm soát.

- Passport ghi nhận đầy đủ hoạt động theo cả thiết bị và người dùng, giúp điều tra sự cố và phân tích bảo mật có ngữ cảnh đầy đủ hơn.

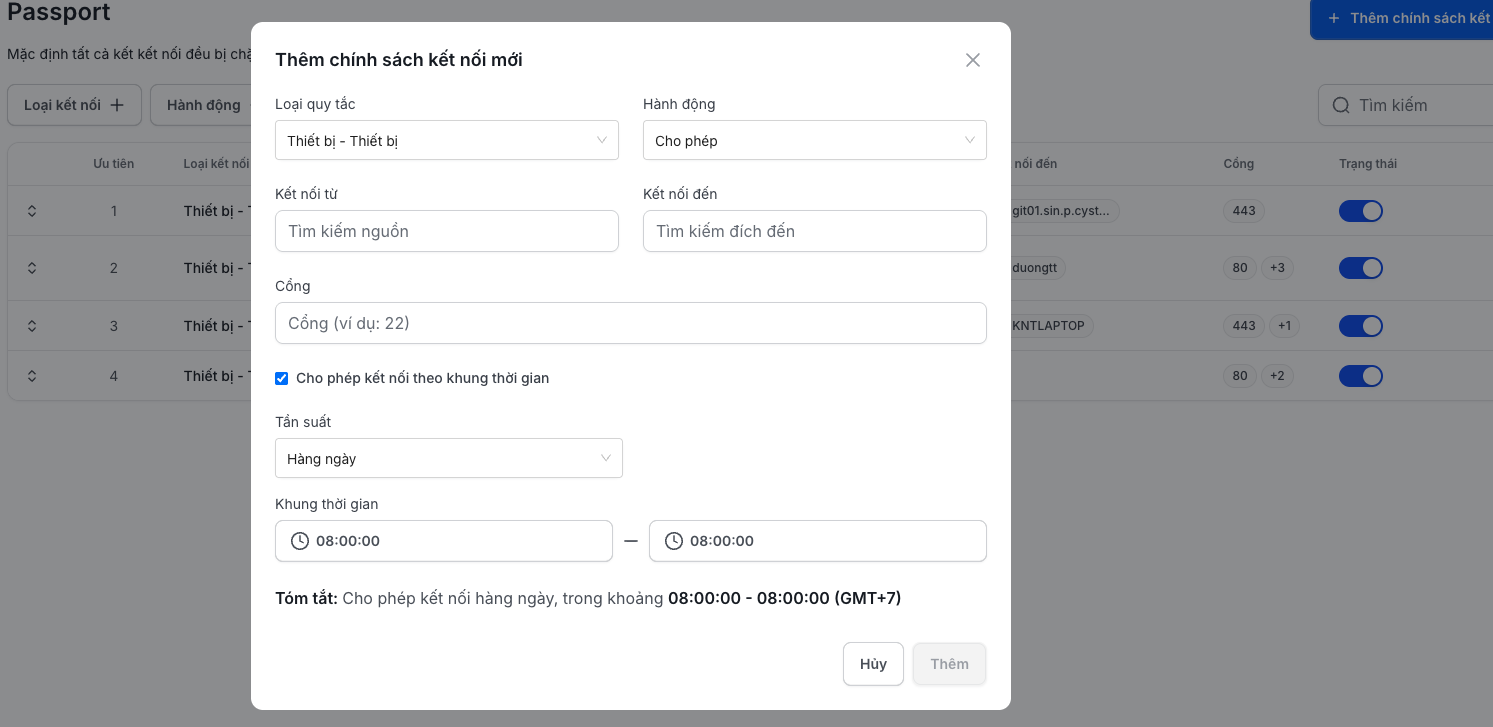

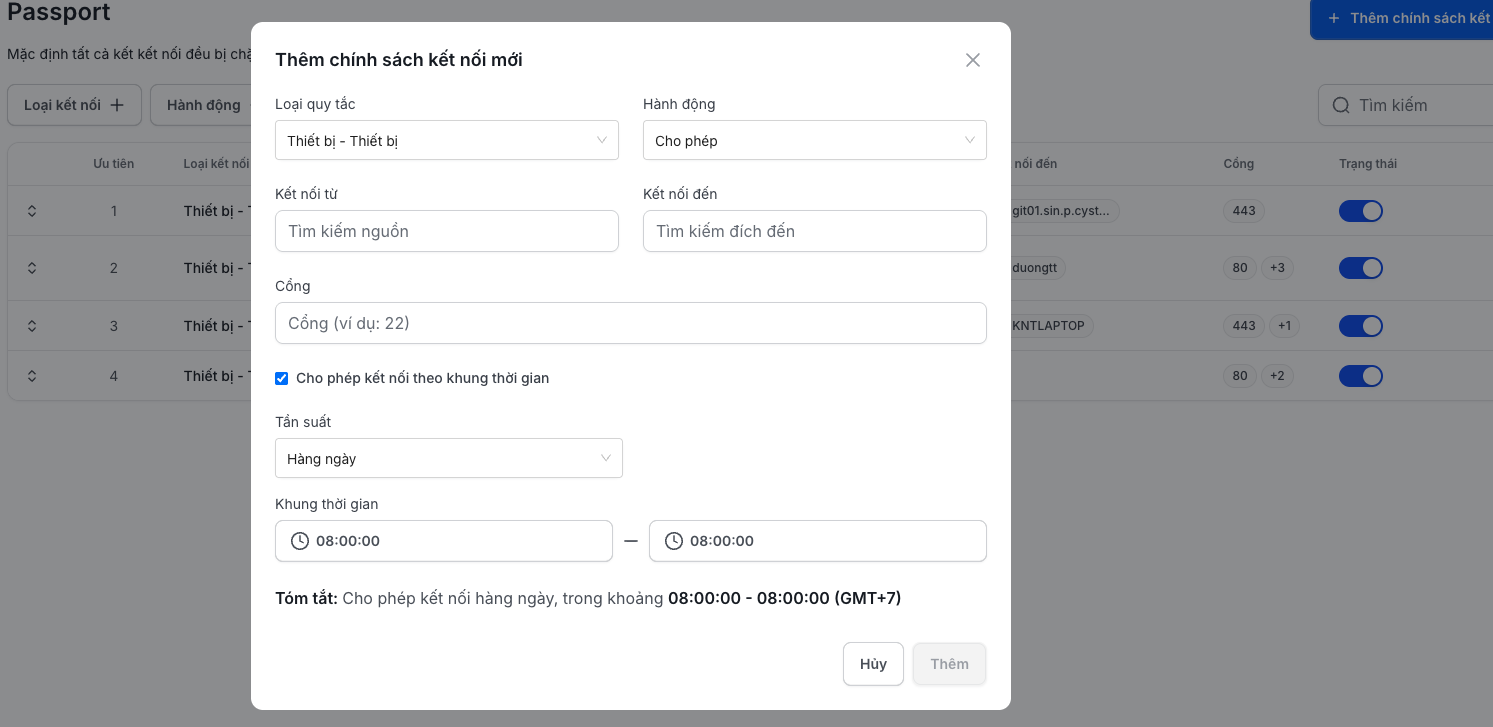

Chính sách truy cập và bảo mật

Có 2 loại chính sách trong doanh nghiệp:- Chính sách kết nối machine-to-machine: quy định khả năng kết nối của một thiết bị nguồn đến một thiết bị đích

- Chính sách kết nối user-to-machine: quy định khả năng kết nối của các thiết bị của một nhân viên đến một thiết bị đích

Thêm chính sách

Chọn thời gian áp dụng chính sách (nếu cần)

Có thể chọn thêm khung thời gian muốn Chặn/Cho phép kết nối bằng cách bấm vào lựa chọn

Cho phép kết nối theo khung thời gian đặt tần suất và thời gian cụ thể cho chính sách.

Lưu ý: mặc định mọi kết nối đều bị chặn. Do đó, để cho phép kết nối giữa người dùng tới thiết bị, hoặc giữa 2 thiết bị, Quản trị viên cần tạo chính sách

Cho phép theo các bước ở trên