Trường hợp sử dụng

- Trường hợp laptop bị hỏng ổ cứng hoặc bị đánh cắp, có bản sao dữ liệu mới nhất để phục hồi, giúp nhân viên quay lại làm việc nhanh chóng.

- Thiết bị bị mã hóa dữ liệu hoặc file bị xóa hàng loạt bởi mã độc, dữ liệu sạch có thể được khôi phục từ bản sao lưu trước đó, hạn chế thất thoát cho doanh nghiệp.

- Công ty cấp mới hoặc nhân viên đổi sang thiết bị làm việc khác, các dữ liệu quan trọng đã sao lưu có thể được chuyển sang nhanh chóng và dễ dàng từ bản sao lưu.

Sao lưu với kho lưu trữ AWS S3

Hướng dẫn cấu hình AWS cho CyStack Endpoint

-

Chuẩn bị trước account có quyền với các service IAM, S3. Sau đó tạo security key, sử dụng lệnh sau để cấu hình thông tin xác thực cho AWS CLI, giúp CLI có thể tương tác với các service AWS:

-

Thay thế các biến như

[USER_NAME],[REGION],[ACCOUNT_ID],[BUCKET_NAME],[ROLE_NAME],[POLICY_NAME]thành giá trị của bạn.

1. User

2. Bucket

3. Tạo các role cần thiết

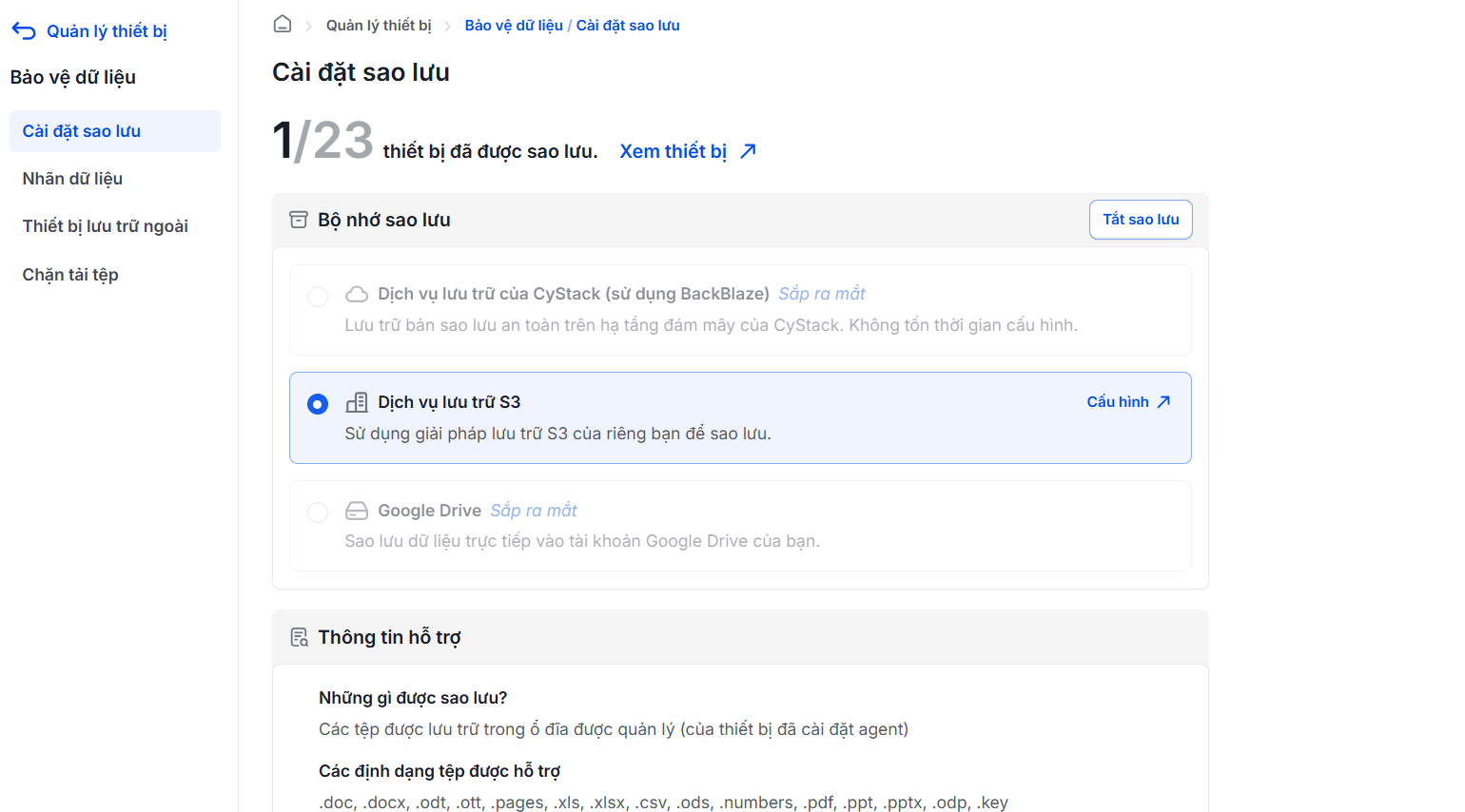

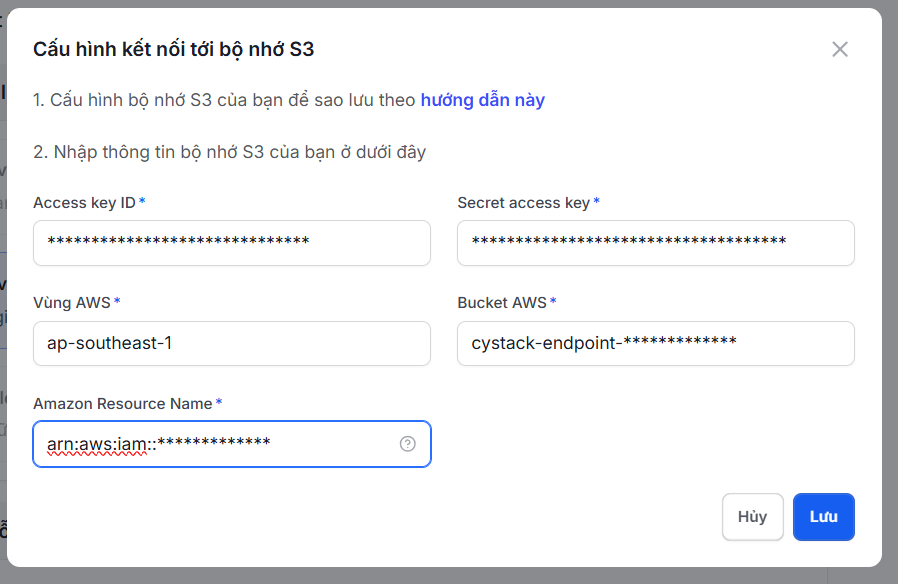

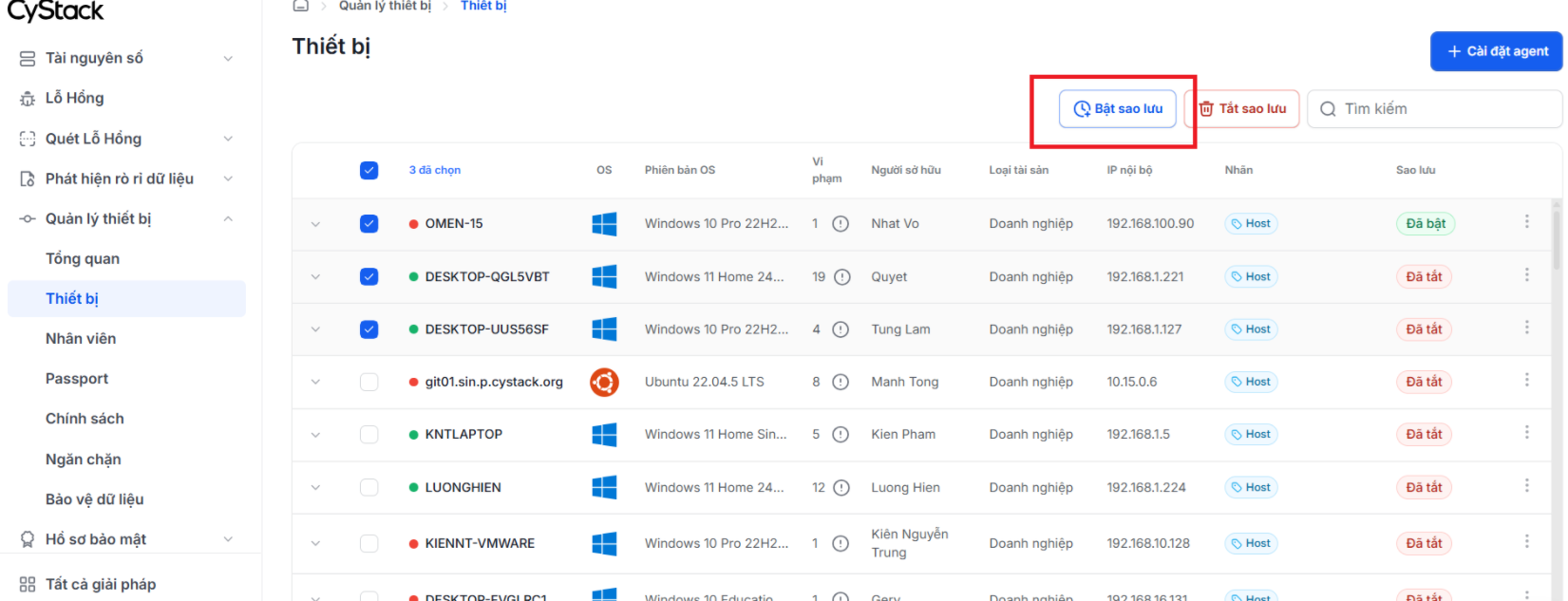

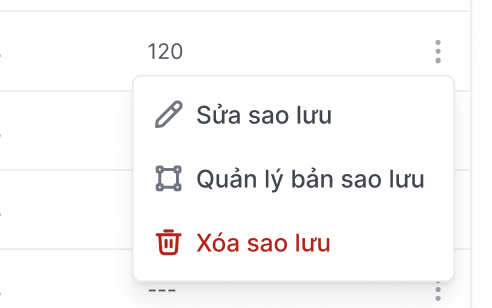

4. Thiết lập kết nối từ CyStack Endpoint đến kho lưu trữ

Dữ liệu thuộc ổ đĩa doanh nghiệp trên các thiết bị đã chọn sẽ được tự động sao lưu 6 tiếng một lần. Việc sao lưu áp dụng với các loại file sau:.doc, .docx, .odt, .ott, .pages, .xls, .xlsx, .csv, .ods, .numbers, .pdf, .ppt, .pptx, .odp, .key